В цифровом мире Северная Корея воюет без оружия, но с кодом, фейковыми резюме и хакерскими инструментами. Отчет Google, опубликованный в начале 2025 года, показывает тревожную картину: под видом фрилансеров из США, Италии или Японии северокорейские IT-работники пробираются в компании по всему миру. Они пишут код, создают сервисы, получают доступ к внутренним системам – и при этом финансируют режим, который строит ракеты, а не стартапы.

Это не единичные случаи, а продуманная стратегия. Десятки фальшивых личностей, обход проверок, работа через популярные платформы и зарплаты в криптовалюте – все это помогает режиму Ким Чен Ына зарабатывать миллионы в обход санкций. И пока западные компании не замечают ничего странного, эти "айтишники" становятся частью глобального механизма, который работает на военную программу одной из самых закрытых стран мира.

Подробнее об этой истории – читайте в материале 24 Канала.

Северокорейские ИТ-работники вышли в мир: как новая волна киберугроз охватывает Европу

После громкого разоблачения осенью 2024 года северокорейских айтишников, работающих под прикрытием, Google зафиксировала дальнейший рост их активности. Теперь основная арена их действий – это Европа.

Тогда, в сентябре 2024 года, Google впервые громко заявила об угрозе со стороны ИТ-работников из КНДР, которые выдают себя за фрилансеров из разных стран, чтобы устроиться в иностранные компании, в частности в США. Но с тех пор их деятельность только расширилась – как географически, так и по масштабам.

Читайте также Бездушный фастфуд? Как защитить творчество от ИИ и почему все фанатеют от нового тренда ChatGPT

По новым данным группы Threat Intelligence Group (GTIG) компании Google, начиная с конца 2024 года активность ИТ-работников из Северной Кореи резко возросла в Европе. И хотя США остаются основной целью, пристальное внимание правоохранителей, сложности с проверками личности и ряд публичных разоблачений заставили северокорейских спецслужбистов искать новые пути. И они нашли их в Старом Свете.

Один из примеров – ИТ-специалист, который в конце 2024 года одновременно руководил 12 различными онлайн-фейками, имитирующими поиск работы в нескольких компаниях сразу. Его целями были оборонная промышленность и правительственные структуры, особенно в ЕС.

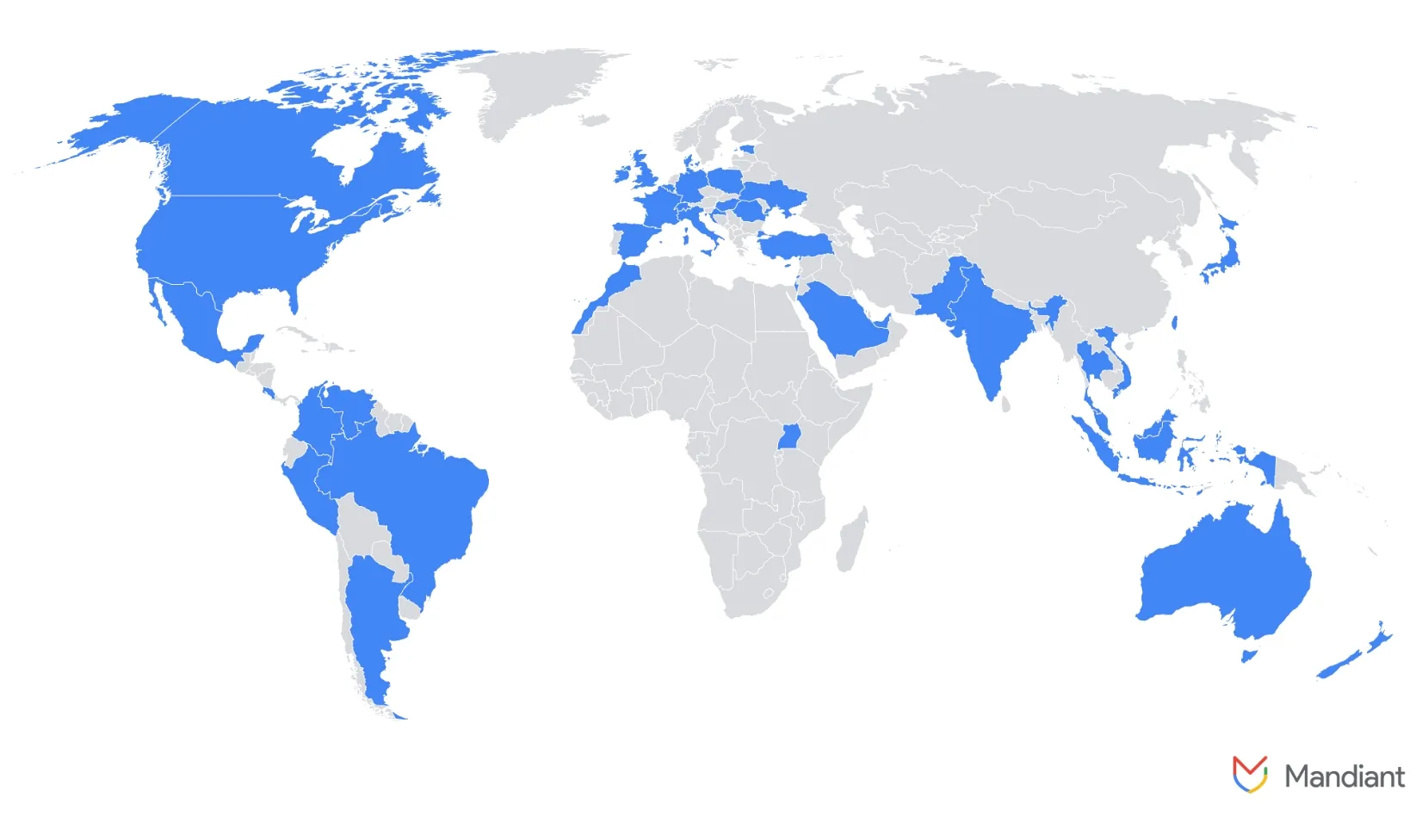

Страны, пострадавшие от представителей КНДР. Среди них и Украина / Инфографика Mandiant

Северокореец использовал фейковые рекомендации, строил доверие с рекрутерами и даже создавал сторонних персонажей, которые якобы подтверждали его квалификацию. Еще несколько профилей по той же схеме было обнаружено в Германии и Португалии – вместе с учетными данными на европейских платформах для поиска работы.

Среди целей – технологии, блокчейн и ИИ

В Великобритании Google зафиксировала целый ряд проектов, в которых работали северокорейские разработчики – от классической веб-разработки до создания ИИ-приложений и блокчейн-платформ.

Среди них:

- платформа на базе Next.js и CosmosSDK для хостинга токенов Nodexa;

- маркетплейс для поиска работы на MERN-стеке с интеграцией Solana;

- smart-контракты на Anchor/Rust;

- приложение с ИИ и блокчейном на Electron и Next.js.

Чтобы пройти идентификацию личности, эти работники часто притворялись гражданами Италии, Японии, Малайзии, Сингапура, Украины, США и Вьетнама. Они регистрировали аккаунты на фриланс-платформах (Upwork, Telegram, Freelancer), а оплата происходила в криптовалюте через TransferWise или Payoneer, чтобы скрыть реальные пути финансирования.

Читайте также Сотни кибератак в месяц: как российские хакеры атакуют Минобороны и какая угроза для военных

В Европе исследователи также обнаружили ряд фасилитаторов – людей или структур, которые помогают таким работникам получить работу, пройти проверку документов, получить доступ к средствам. Один из случаев показал, что корпоративный ноутбук, предназначенный для Нью-Йорка, активно использовался в Лондоне.

Еще одно расследование выявило архив с вымышленными лицами, фальшивыми дипломами из Белградского университета, фейковыми адресами в Словакии и даже контактами специалиста по подделке паспортов.

Новые методы северокорейцев: шантаж и виртуальные машины

С октября 2024 года ситуация обострилась: Google зафиксировала новую тенденцию – рост случаев шантажа. Ранее уволенные ИТ-работники угрожали сливом конфиденциальной информации, включая исходный код и данные о внутренних проектах компаний.

Этот тренд совпал с активными действиями со стороны американских правоохранителей, которые начали массовые аресты и разоблачения. Возможно, именно давление на работников из КНДР подтолкнуло их к таким агрессивным методам, целью которых было сохранить доход.

Еще одна угроза – модели BYOD (Bring Your Own Device), позволяющие сотрудникам работать с собственных устройств через виртуальные машины. Это значительно усложняет отслеживание деятельности, ведь привычные средства мониторинга (например, логирование или проверка корпоративных устройств) не применяются. Именно такие среды стали новой точкой атаки для ИТ-работников из КНДР в январе 2025 года.

Северокорейские ИТ-работники быстро адаптируются к изменениям. Они создали целостную глобальную инфраструктуру из фейковых личностей, фасилитаторов и криптофинансирования. Европа сегодня – не просто новое направление, а активная зона действий для этого киберподразделения.

Для компаний по всему миру это сигнал о необходимости усилить проверки персонала, в частности в условиях удаленной или фриланс-работы.

Что еще делает КНДР в киберпространстве

В феврале 2025 года мир криптовалют всколыхнуло беспрецедентное событие: хакеры, связанные с Северной Кореей, совершили крупнейшее в истории ограбление, похитив с биржи Bybit криптовалюту на сумму 1,5 миллиарда долларов. 21 февраля 2025 года хакеры получили доступ к холодному кошельку биржи Bybit, базирующейся в Дубае и обслуживающей более 60 миллионов пользователей. Они перевели более 401 000 Ethereum (ETH) на неизвестные адреса, что составляло около 70% всех ETH, которые хранились на платформе.

К теме Ограбление века: как хакеры КНДР воруют миллиарды крипты для финансирования ракет и оружия

Генеральный директор Bybit Бен Чжоу заверил клиентов, что компания сможет покрыть потери, получив займы от других криптокомпаний, в частности Bitget, которая предоставила 100 миллионов долларов.

Федеральное бюро расследований США заявило, что за этой атакой стоит северокорейская хакерская группа Lazarus, известная своими масштабными кибератаками. Похищенные средства, вероятно, будут отмыты и конвертированы в фиатную валюту для финансирования программ вооружений Северной Кореи.

Интересно! Согласно данным ООН, Северная Корея использует средства, полученные от кибератак, для финансирования своих ядерных и ракетных программ. Режим генерирует до половины своих доходов в иностранной валюте через злонамеренную кибердеятельность. С 2021 года хакеры, связанные с режимом Ким Чен Ына, похитили около 5 миллиардов долларов в криптоактивах, что составляет значительную часть валютных поступлений страны.

В целом эти истории – еще один звонкий сигнал для всей IT-отрасли в широком смысле: пока биржи наращивают капиталы, правительства типа северокорейского не спят и ищут, как урвать кусок. Хакерские атаки уже не просто о деньгах – это вопрос глобальной безопасности.

И речь не только о дерзких взломах на миллиарды. Параллельно с атаками на биржи КНДР запускает в действие другой фронт – армию фейковых IT-специалистов. Пока мир смотрит на ядерные ракеты КНДР, сама Корея давно воюет в цифровом поле. И именно через крипту, фриланс и анонимные переводы эта теневая киберармия получает горючее – в буквальном смысле – для ракет.

Если мир и дальше будет недооценивать эту угрозу, мы можем оказаться в ситуации, когда кибератаки с чужими лицами финансируют реальные боевые действия.